-

Lo que atacan a los equipos?

-

Las computadoras son vulnerables al ataque de una gama de diferentes programas, con nombres tales como virus, gusanos, spyware y troyanos. Estos tipos de archivos a menudo tienen acceso a un ordenador a través de Internet, a través de sitios web sospechosos o cuando los usuarios descargan el software no certificado. Diferentes archivos atacar los ordenadores de diferentes maneras, y para garantizar una computadora se mantiene a salvo es importante instalar la última versión de antivirus y software de seguridad de Internet.Virus informáticos

El virus informático término se utiliza para describir los programas maliciosos que tienen la capacidad de copiarse a sí mismas e infectar un ordenador. Los virus se propagan tradicionalmente a través de medios extraíbles, pero debido al uso generalizado de Internet, los virus se propagan ahora comúnmente a través de redes. Ha habido muchos virus informáticos hechos que han causado serios problemas para los usuarios de ordenadores. Algunos virus pueden hacer que un ordenador completamente inoperante y corrupta los datos contenidos en ellos. La mejor protección contra los virus informáticos es un software de protección contra virus actualizada.

Los gusanos informáticos

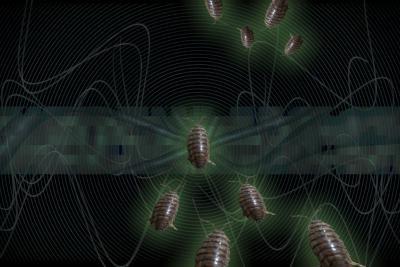

Los gusanos informáticos tienen una característica en común con los virus informáticos; que son capaces de replicarse a sí mismos una vez activa en un ordenador. Los gusanos informáticos viajan a través de las redes informáticas y son capaces de atacar los ordenadores individuales porque tienen la capacidad de reconocer si es vulnerable o no. Esto hace que sean eficaces en la propagación muy rápida, y una vez que un gusano informático ha alcanzado un ordenador que hará que reducir la velocidad. Cuando un equipo está infectado con un gusano, los síntomas incluyen un aumento en el spam de correo electrónico y la pérdida de archivos. Los gusanos informáticos son más perjudiciales a la red informática de los ordenadores individuales conectados a él.

Caballos de Troya

caballos de Troya son tipos de software que tienen la apariencia de ser útil e inofensivo para su equipo. Este tipo de software no elimina las capacidades de la computadora que está instalada en lo que los usuarios de la computadora infectada puede no ser consciente de su presencia. Esta es una de las funciones previstas del caballo de Troya, ya que su uso principal es permitir a los hackers acceder a los archivos y permiten el funcionamiento remoto del ordenador. Los piratas informáticos pueden incluso ver la pantalla del ordenador infectado, tomando nota de la información confidencial como datos bancarios o contraseñas de correo electrónico.

software espía

El spyware es similar a los caballos de Troya, ya que se disfraza y es difícil de detectar una vez en un ordenador. Su función es recoger datos en secreto sobre el usuario del ordenador en el que está instalado el software espía. Cosas como la información personal y listas de sitios web visitados son salvados por el software espía. Esta información se utiliza para llevar a cabo el robo de identidad, fraude de tarjetas de crédito y otros actos delictivos. Software espía a menudo se instala en un equipo por parte del usuario, que es engañado haciéndole creer que una determinada pieza de software que va a ser de utilidad para ellos.