-

Software utilizado para espiar a los ordenadores

-

Las computadoras personales pueden ser un término equivocado con el número de formas familiares, negocios, la policía y los delincuentes pueden acceder a los datos almacenados --- --- incluso las pulsaciones de teclado individuales en su hogar u oficina PC. Para hacer el proceso más fácil, el software está disponible para aprender lo que está en los ordenadores y lo que hacen los usuarios mientras están en línea.software espía

El spyware es el software más conocido utilizado para comprobar contenido del equipo y las acciones del usuario, generalmente con fines maliciosos. Comúnmente disfrazado de software o juegos inocuo, según el autor, software espía puede enviar en silencio registros de impuestos, contraseñas u otra información personal a un equipo remoto. El spyware también puede instalar troyanos u otro software, la apertura de los ordenadores a un ataque remoto. La Comisión Federal de Comercio recomienda a los consumidores instalar anti-virus y anti-spyware y el software de descarga sólo de sitios seguros.

keyloggers

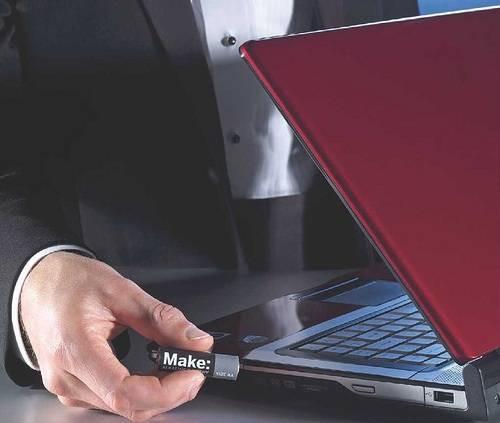

Keyloggers espiar a una computadora ingresando las pulsaciones de teclado introducidas y / o el contenido de la pantalla y el portapapeles. Algunos keyloggers enviará por correo electrónico los datos a una ubicación remota. Keyloggers se usan comúnmente para descubrir tipos de miembro de la familia o lo que es una utilizados por investigadores privados durante una disputa conyugal. Un keylogger puede colocarse bajo el sistema operativo (OS) o puede subvertir una función normal del sistema operativo. Keyloggers también pueden utilizar el sistema operativo para controlar las pulsaciones del teclado o presione el ratón.

Negocio

Las empresas también utilizan el software espía para vigilar lo que los empleados están haciendo con computadoras de la compañía. El software, incluyendo NetIQ, eBlaster y Spytech sugieren los empleadores pueden monitorear mensajes de correo electrónico, mensajería instantánea --- e incluso bloquear el comportamiento no deseado. La táctica es considerada como válida, dada la responsabilidad de una empresa podría sufrir por una información privilegiada empleado robando, la descarga de imágenes inapropiadas o simplemente el desperdicio de recursos. Junto con capturadores de teclado, las empresas podrían instalar software que comprueba cómo los empleados son largos lejos de su escritorio / ordenador.

Policía

En virtud de la Ley de Asistencia de Comunicaciones Aplicación de la Ley (CALEA) por, el FBI ha exigido a las compañías telefónicas y proveedores de Internet para instalar analizadores de paquetes. analizadores de paquetes permiten a la policía para interceptar el tráfico de Internet como el correo electrónico, mensajería instantánea o conversaciones de voz sobre protocolo de Internet. En 2006, un hombre de Alabama acusado de pornografía infantil se quejó de un caballo de Troya se utilizó para obtener información sobre los archivos almacenados en su ordenador.

Futuro

vigilancia futuro de las computadoras puede no requerir software. Los investigadores aprendieron que podían detectar las emisiones procedentes de un determinado hardware de ordenador común. Bell Labs determina, en la Segunda Guerra Mundial, el 75 por ciento de texto que fluye en un edificio seguro podría leerse de 80 pies de distancia. Este lanzado Seguridad Emisiones (EMSEC). Los monitores de ordenador, cables --- incluso las luces LED en equipos de redes --- podría ser detectado. En la década de 1970, la Agencia de Seguridad Nacional de los informes, trabajaba en un proyecto relacionado, con nombre en código tempestad.