-

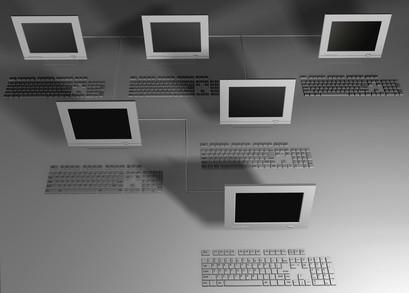

Redes y Sistemas Distribuidos de seguridad

-

arquitectura de seguridad de sistemas distribuidos (ADVS) es una arquitectura de seguridad informática que proporciona módulos de seguridad y control de acceso para los sistemas de información. Los módulos de seguridad también incluyen la gestión de inicio de sesión, la autenticación y gestión de tablas de contraseña. ADVS establece un sistema de seguridad centralizado controlado por una autoridad de certificación creados por el sistema.Caracteristicas

ADVS a nivel de usuario implementa un sistema de contraseñas que se hace referencia en la mayoría de las configuraciones del sistema de información de una tabla o una tabla de autoridades. Esta tabla define qué programas, módulos u objetos que un usuario puede utilizar en una red. Otras características de un sistema de DSSA son controles de seguridad más de estructuras de datos y objetos de programación.

Función

Un ADVS utiliza algoritmos para cifrar el acceso a los programas, módulos y objetos. Estos algoritmos se programan de forma binaria aleatoria a pie de máquina. La rutina está escrito en lenguaje ensamblador que se comunica directamente con el código binario y también gobierna el dispositivo de hardware que aloja los programas ADVS.

consideraciones

Un entorno ADVS debe ser mantenida por un ingeniero de sistemas o administrador de red. Para tablas de seguridad de copia de seguridad, el sistema debe ser suspendido al día para el mantenimiento preventivo. Durante el mantenimiento preventivo, las utilidades del sistema de verificación de la integridad de la arquitectura, punteros de registro y otras características de seguridad del sistema. La falta de mantenimiento preventivo puede causar intrusión en el sistema a través de la intervención humana o programas defectuosos.

advertencias

En un entorno de sistema distribuido, la seguridad puede ser difícil debido a los diferentes sistemas operativos y protocolos de aplicación. Auditar cada red de forma independiente e implementar controles de seguridad para proteger los datos y programas en función del acceso a la red y su uso.