-

Métodos de autenticación de contraseña

-

La autenticación es cualquier proceso o protocolo adoptado por un sistema informático para confirmar la identidad del usuario. Es esencial para validar una persona y rsquo en particular; s identidad de conceder el acceso a datos sensibles o funcionalidades contenidas dentro del sistema. Por lo general, este sistema utiliza contraseñas, o fichas reconocibles para hacer esto, y esto se hace a través de protocolos diseñados especialmente y otros procedimientos.autenticación de contraseña

Las contraseñas son la forma más común y corriente principal de los métodos de autenticación. Desde los inicios de sesión del sistema operativo generales a correo electrónico, se trata de forma muy básica de confirmadores de identidad. En esto, el usuario proporciona el sistema, o el "identificador", con un nombre de usuario o login junto con la contraseña. La contraseña es una combinación de diferentes personajes. En los sistemas más seguros, las contraseñas pueden ser encriptados. Una ventaja de tal sistema es que no requiere la instalación de un hardware de gran alcance. Sin embargo, el método de autenticación de contraseña de facilitar el acceso es vulnerable, ya que es relativamente fácil de adivinar o robar las contraseñas.

fichas

Muchos sistemas emplean ahora tokens de identidad para autenticar la identidad de un individuo. Los tokens son objetos o dispositivos utilizados para este tipo de procesos. Un ejemplo es la tarjeta de cajero automático. Es una forma relativamente económica de autenticación, y sólo se puede acceder cuando el usuario proporciona con éxito el token junto con una contraseña única. Otras formas de tokens de identidad incluyen teclas físicas y las claves de cifrado (que se pueden utilizar para fines tales como el cifrado de datos). El mérito, así como el demérito de fichas, es que son baratos y fáciles de producir, infundiendo así una posibilidad de falsificación. También, ya que estos son los objetos físicos, pueden siempre ser robados.

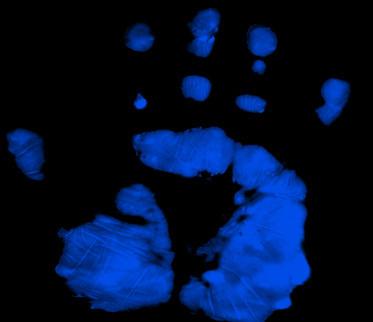

Los sistemas biométricos

En los sistemas biométricos, los datos biométricos, como las huellas digitales o de retina, la voz se analizan y se utilizan con fines de verificación. Este tipo de verificación se está convirtiendo cada vez más popular en los dos sistemas de seguridad públicos y comerciales. Los sistemas biométricos incluyen típicamente un dispositivo de escaneo y software para comparar los datos escaneados y los datos almacenados en la base de datos para los partidos mediante la conversión de los datos escaneados en formato digital. A menudo se compara rasgos faciales, geometría de la mano y huellas dactilares. Este método, aunque variado, ha demostrado ser muy precisa en el pasado. Y puesto que cada persona y rsquo; s características son únicas, no hay duda en cuanto a robo surge.

Kerberos

protocolo de seguridad Kerberos se desarrolló en el Instituto de Tecnología de Massachusetts en el marco del proyecto Athena. En este sistema, el protocolo de seguridad Kerberos permite al usuario solicitar el servidor de autenticación para un encriptado y ldquo; la compra de entradas y rdquo; basado en el usuario y rsquo; s nombre de usuario y contraseña. Este billete se utiliza entonces para solicitar al servidor para validar un servicio en particular. El billete se compone de una clave cifrada junto con una clave de sesión única, que se puede utilizar para volver a utilizar el mismo billete durante un cierto intervalo de tiempo. Tal medida se asegura de que el mismo billete no puede ser utilizado por otra persona.