-

Cómo proteger sus datos con Oracle Database Security

-

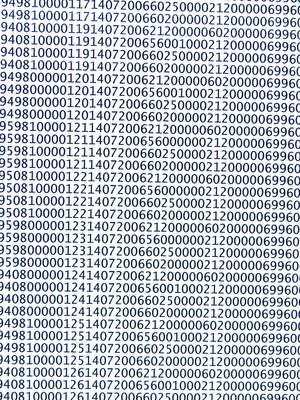

bases de datos Oracle se encuentran entre los sistemas de almacenamiento de nivel empresarial más comúnmente utilizados utilizados para las organizaciones gubernamentales, corporativos y sin fines de lucro. Además de ser fiable y relativamente rápido en comparación con otros sistemas de bases de datos, sistemas de bases de datos Oracle ofrecen herramientas de seguridad fuertes a los consumidores con poca sobrecarga o la complejidad de instalación, proporcionando un gran incentivo para poner en práctica las herramientas de Oracle datos de seguridad para reducir el riesgo de la ciberdelincuencia y el robo de identidad bases de datos Oracle. Herramientas de seguridad proporcionados por Oracle cubren los principales dominios de seguridad de la confidencialidad, integridad, la autorización de usuarios, autenticación de usuarios y no repudio.Instrucciones

1 Analizar la configuración de su sistema de base de datos. Determinar si la seguridad física de su base de datos está protegida: el servidor de base de datos debe mantenerse en un área segura, con los sistemas de extinción de incendios adecuados y protección antirrobo. Revisar los archivos de configuración de base de datos y asegurarse de Oracle Database Security Options están habilitados dentro de la configuración. Verificar qué ordenadores están permitidos acceso a su servidor de base de datos a través de servidores de seguridad u otras herramientas de seguridad de software de Oracle. Activar el acceso de base de datos y registros de error de Oracle y asegurarse de que sus bases de datos automatizado de copias de seguridad están funcionando normalmente.

2 Habilitar el sistema de control de usuario y multi-acceso privilegiado de Oracle dentro de la configuración de base de datos Oracle. Este sistema proporciona una fuerte autenticación y autorización de todos los usuarios con acceso (automático o manual) a la base de datos. Con el sistema de control de acceso múltiple de Oracle, puede separar y personalizar los datos disponibles y las operaciones de base de datos autorizados para cualquier usuario o grupo de usuarios. Se puede realizar una combinación de autenticación interna dentro de la propia base de datos, autenticación externa - verificado por el sistema operativo del servidor de base de datos, autorización global a través de un servidor de autenticación de la empresa, tales como LDAP o Windows Active Directory y la autenticación del proxy a través de un servidor de media -tier, diseñado para filtrar las peticiones no autorizadas.

3 Configurar la función de cifrado de datos transparente de bases de datos Oracle. El cifrado de datos protege los datos almacenados contra los atacantes son capaces de interpretar de manera significativa los datos dentro de una base de datos. Cifrado transparente es manejado completamente por el servidor de base de datos, como su nombre indica, para que los clientes no necesitan preocuparse por descifrar datos sobre el acceso de base de datos. Además, asegúrese de que todas las conexiones hacia y desde la base de datos se aseguran con Secure Sockets Layer (SSL) o Transport Layer Security (TLS), para evitar escuchas. El panel de control de la base de datos de Oracle contiene opciones para activar / desactivar SSL / TLS y para personalizar sus características.

4 ver los registros de acceso / error de base de datos Oracle para el tráfico anómalo regularmente. Con la excepción de los piratas informáticos de alta especialización, la mayoría de los ladrones de datos operan mediante el envío de ciegas grandes cantidades de tráfico a los servidores en un intento de descubrir una contraseña débil o agujero de autenticación, una práctica conocida como "fuerza bruta". los registros de base de datos Oracle y programas de análisis especializados pueden detectar este comportamiento y bloquear los malos anfitriones de su sistema. Registro de monitorización y respuesta rápida subsiguiente son clave en la detección y el manejo de incidentes de violación de la base de datos.

Consejos y advertencias

- Siempre obtener el permiso del propietario de la red o el administrador antes de acceder / modificar la configuración de cualquier sistema informático.

- Asegúrese de consultar con los profesionales de la seguridad informática antes de tratar de asegurar o alterar un sistema. Si las medidas de seguridad no se colocan de manera consistente y en el orden correcto, pueden no funcionar como se espera.